El phishing sigue siendo una de las amenazas más comunes y peligrosas en ciberseguridad. Con la evolución de las tácticas de ataque, especialmente el uso de inteligencia artificial por parte de los ciberdelincuentes, es esencial que las empresas implementen políticas de protección robustas. Este artículo explora cómo configurar herramientas como Microsoft Defender for Cloud para mitigar estos riesgos.

¡Comenzamos!

El phishing sigue siendo una de las tácticas favoritas de los ciberdelincuentes debido a su efectividad y sencillez. Se trata de una técnica de suplantación de identidad que permite a los atacantes obtener datos sensibles, como contraseñas, información bancaria y datos personales, al hacerse pasar por fuentes confiables.

Con el tiempo, el phishing ha evolucionado para incluir múltiples canales, como correos electrónicos fraudulentos, mensajes de texto (smishing) y llamadas telefónicas (vishing). Las consecuencias de caer en un ataque de este tipo pueden ser graves, siendo el robo de identidad la puerta de entrada a problemas mayores, como la pérdida de información financiera o profesional.

El Impacto del Phishing Como un Problema en Crecimiento

A pesar de su antigüedad, el phishing ha crecido como amenaza en los últimos años debido a los cambios tecnológicos y sociales. Factores como el teletrabajo y el aumento de las compras en línea han incrementado el número de intentos de phishing que las personas y empresas reciben a diario.

Según el informe “Las 10 principales amenazas para la ciberseguridad en 2023” de la firma BDO, el 91% de las empresas corre el riesgo de sufrir un ataque de phishing, destacándose como la mayor amenaza de ciberseguridad para las organizaciones este año. De hecho, las estimaciones del informe revelan que cada ataque exitoso podría suponer una pérdida de hasta 16.588 euros por minuto, lo que subraya el enorme impacto financiero que el phishing puede causar en las empresas.

El Phishing en la Era de la Inteligencia Artificial

Si bien los datos de años anteriores han sido alarmantes, en 2023 hemos presenciado una revolución en el uso de IA pública. Sin embargo, al igual que nosotros, los ciberdelincuentes han adoptado estas tecnologías. Hoy en día, la mayoría de ellos utiliza IA y aprendizaje automático para perfeccionar los ataques de phishing, generando correos electrónicos tan realistas que incluso los expertos tienen dificultades para distinguirlos de comunicaciones legítimas.

Otra preocupación es la exposición de datos en las plataformas de IA pública. Cada vez más empleados recurren a estas herramientas para agilizar sus tareas, pero a menudo ingresan datos personales o empresariales sin darse cuenta del riesgo. La información proporcionada en estos “prompts” puede ser accesible para otros, incluyendo potenciales atacantes, quienes pueden emplearla para desarrollar ataques específicos contra la empresa.

Este tipo de ataques, conocidos como spear phishing, son especialmente peligrosos. Están dirigidos a personas con roles sensibles y altos niveles de acceso, como directivos, equipos financieros o personal con acceso a información crítica. La precisión que permite la IA hace que estos ataques sean más efectivos y difíciles de detectar, aumentando significativamente el riesgo para las organizaciones.

Fortaleciendo la Defensa con las Estrategias Anti-Phising

Las políticas anti-phishing establecen normas y prácticas de seguridad fundamentales para reducir la vulnerabilidad ante estos ataques. Estas políticas incluyen desde la concienciación y la formación hasta la implementación de herramientas de seguridad avanzada para detectar y bloquear intentos de phishing.

Diversas organizaciones de tecnología y seguridad de la información ofrecen estrategias para mejorar nuestra resiliencia frente a esta amenaza. La primera recomendación es invertir en concienciación y formación continua.

Muchas empresas ofrecen seminarios y capacitaciones anuales, pero lo más efectivo es la formación continua, donde el personal se entrene regularmente para reconocer los riesgos. Las herramientas de simulación de campañas de phishing son ideales en este aspecto, y muchas de ellas ofrecen capacitación adicional para los empleados que no identificaron las amenazas durante la simulación.

Otra recomendación clave es el uso de autenticación multifactor (MFA). Aunque esta herramienta no evita el phishing activamente, es una medida esencial para proteger la cuenta en caso de que se vea comprometida. Es crucial que la MFA sea resistente a ataques de phishing, para que esta capa de seguridad no se convierta en una vulnerabilidad más.

Para empresas en entornos de nube —prácticamente todas en la actualidad— la Cloud Security Alliance (CSA) sugiere implementar soluciones de monitorización continua. De hecho, muchos estándares de seguridad ya asumen que las organizaciones cuentan con monitoreo constante, configurado conforme a sus recomendaciones, para reforzar la seguridad en estos entornos.

Guía Práctica para Configurar Microsoft Defender for Cloud contra la Amenaza del Phishing

Aunque existen numerosas herramientas anti-phishing en el mercado, muchas de ellas ya integradas en nuestros cortafuegos o antivirus, Microsoft Defender for Cloud es una de las opciones más utilizadas.

En este tutorial, proporcionaremos una guía paso a paso basada en las recomendaciones del Centro Nacional de Inteligencia (CNI) a través del Esquema Nacional de Seguridad (ENS) y del Centro para la Seguridad de Internet (CIS) en sus benchmarks.

Antes de Comenzar: Requisitos Previos

Para seguir esta guía, asegúrate de cumplir con los siguientes requisitos:

- Contar con una licencia de Defender para Office 365.

- Tener uno de los siguientes permisos de acceso:

- Administrador global

- Administrador de seguridad

Paso 1: Acceso a las Directivas Anti-Phishing en Microsoft Defender

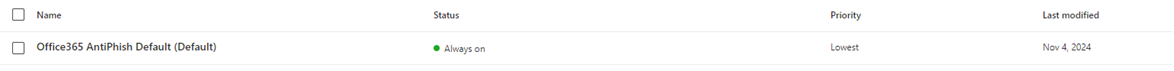

Lo primero es acceder al portal de Microsoft Defender y a la sección de directivas anti-phishing. La forma más directa de hacerlo es a través de este enlace: https://security.microsoft.com/antiphishing.

Si tu configuración está en modo predeterminado, verás que Microsoft ya tiene habilitada una política anti-phishing básica. Esta configuración inicial puede ser útil, pero es recomendable crear una política personalizada que se adapte mejor a las necesidades de tu organización. Esto permitirá una protección más sólida y ajustada al contexto específico de tu empresa.

Paso 2: Crear una nueva directiva anti-phishing

Crear una nueva directiva anti-phishing en Microsoft Defender es un proceso sencillo. Para comenzar, selecciona la opción “Crear” en la sección de directivas anti-phishing, lo cual abrirá un asistente de configuración.

Al asignar un nombre y una descripción a la directiva, se recomienda emplear términos descriptivos que faciliten su identificación.

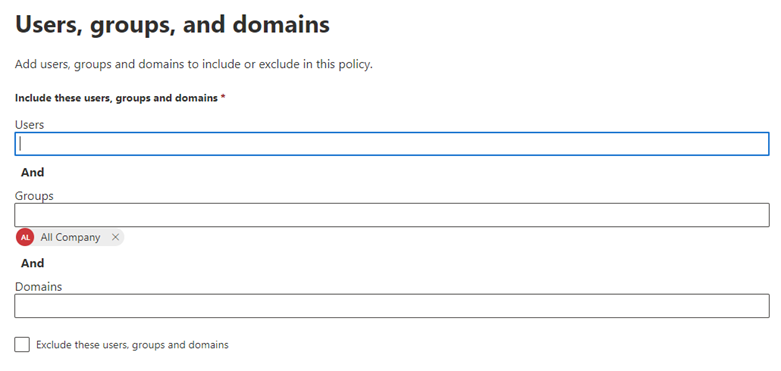

Paso 3: Asignar la política

En nuestro ejemplo, configuraremos la directiva para que aplique a un grupo que incluya a todos los trabajadores de la empresa. Esta práctica asegura que la protección esté dirigida a todo el personal, optimizando la cobertura y reduciendo riesgos de ataques en áreas críticas.

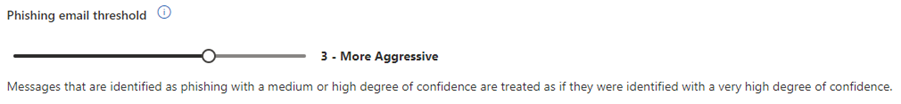

Paso 4: Configuración de umbrales de protección y opciones anti-suplantación en Microsoft Defender

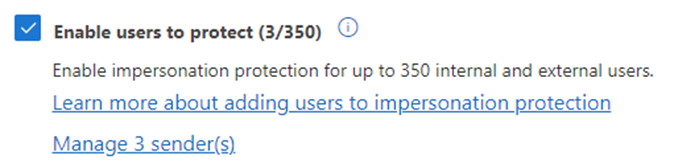

Una vez asignados los usuarios que queremos proteger, avanzamos a la sección de “Umbral de suplantación de identidad y protección.” Aquí, podemos seleccionar entre cuatro niveles de sensibilidad, donde 1 es el nivel estándar y 4 el más agresivo. La recomendación de organizaciones de seguridad es establecer el umbral en nivel 3, ya que proporciona una protección fuerte y minimiza los falsos positivos.

En esta misma sección, encontramos las opciones para prevenir la suplantación de identidad. Esta configuración permite que la directiva identifique remitentes específicos en la dirección “From” de los mensajes entrantes, lo cual es ideal para proteger cuentas sensibles dentro de la organización..

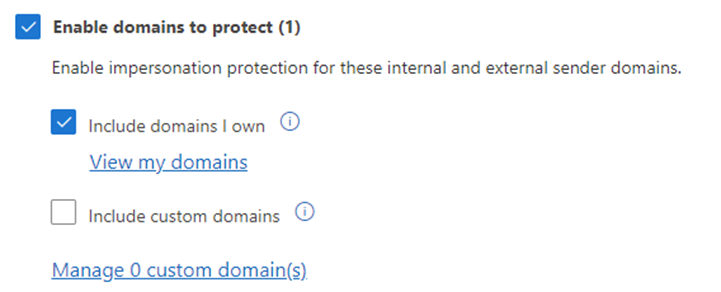

La siguiente configuración es la protección del dominio, que bloquea intentos de suplantación usando dominios similares al de la empresa para engañar a los usuarios. En nuestro entorno de pruebas, seleccionaremos la opción “incluir dominios propios” debido a la falta de dominios externos, pero en un entorno de producción, esta configuración añade una capa importante de seguridad.

Paso 5: Recomendaciones adicionales de Microsoft para optimizar la protección anti-phishing

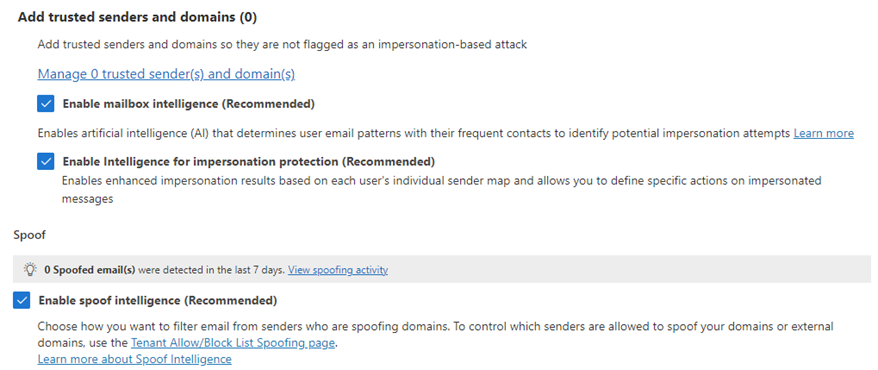

Las siguientes opciones recomendadas por Microsoft están alineadas con las mejores prácticas de seguridad sugeridas por otras organizaciones. A continuación, detallamos cada una:

• Habilitar inteligencia de buzón: Esta opción está seleccionada por defecto y Microsoft recomienda dejarla activada, ya que permite un análisis avanzado de los correos y mejora la detección de amenazas.

• Habilitar la inteligencia para la protección de suplantación: Esta opción solo está disponible después de haber seleccionado la configuración anterior. Activarla mejora la protección contra los ataques de suplantación de identidad mediante un análisis más preciso y exhaustivo de los correos entrantes.

• Sección de suplantación: Aquí, debemos marcar la casilla “Habilitar inteligencia suplantada” para activar o desactivar la inteligencia que protege contra la suplantación de identidad. Esta opción también está seleccionada por defecto, y es recomendable dejarla activada para maximizar la protección.

La lista blanca de dominios

Aunque algunas herramientas sugieren utilizar listas blancas de dominios, Microsoft no recomienda esta opción bajo ningún concepto debido al riesgo de que se incluyan dominios maliciosos o de baja reputación. Por lo tanto, dejaremos esta configuración sin ajustar.

Paso 6: Acciones y recomendaciones para gestionar correos sospechosos en Microsoft Defender

En la siguiente página nos encontramos con las acciones predeterminadas en caso de que la inteligencia de buzón encuentre algo sospechoso. La recomendación en general es mantener el correo en cuarentena para poder ser revisado para validar si es un falso positivo y que sólo se accesible para los administradores. Esta última parte es muy importante ya que evitaremos que un usuario por error pueda liberar el mensaje y ser partícipe del phishing.

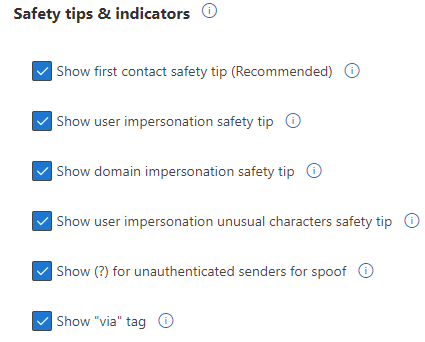

Respecto a las indicaciones, desde las organizaciones de seguridad nos recomiendan dejar todas habilitadas. Estos mensajes ayudan a nuestros usuarios a mantenerse alertas ante posibles fraudes y nos dan pequeños consejos genéricos de seguridad que ayudan a esa concienciación día a día.

Paso 7: Resumen final y aplicación de políticas anti-phising

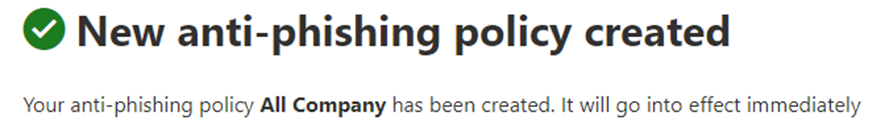

Una vez realizados todos los ajustes, llegamos al resumen final, donde se mostrarán todas las acciones activadas y podremos revisarlas o modificarlas según sea necesario. Es el momento de asegurarnos de que todo está correctamente configurado antes de proceder.

Cuando tengamos claro que todo está listo, simplemente debemos hacer clic en «Aceptar». Es importante tener en cuenta que, una vez que confirmemos, las políticas se aplicarán de inmediato. Por ello, es fundamental que nuestros usuarios estén bien informados sobre cómo proceder si algún correo es enviado a cuarentena, para que puedan actuar adecuadamente sin poner en riesgo la seguridad de la organización.

Conclusión

La evolución del phishing y el uso de inteligencia artificial por parte de los atacantes representa un desafío creciente en el ámbito de la ciberseguridad.

Las empresas deben estar preparadas para enfrentar estas amenazas implementando políticas de seguridad que incluyan tanto la capacitación continua del personal como el uso de herramientas de defensa avanzadas, especialmente en cuentas sensibles que son más propensas a ser objetivo de ataques dirigidos.

Configurar herramientas como Microsoft Defender for Cloud y habilitar autenticación multifactor en las cuentas críticas son pasos clave para construir una estrategia de protección sólida. La implementación de políticas anti-phishing bien configuradas no solo ayuda a prevenir pérdidas financieras, sino que también protege la reputación de la empresa y la confianza de los clientes.